저작권 침해 내용 확인해 달라더니... 랜섬웨어·인포스틸러 악성코드 유포

페이지 정보

본문

저작권 침해 경고 내용으로 비스트 랜섬웨어 및 비다르 인포스틸러 유포

압축으로 안티바이러스 제품 탐지 우회, 한글·엑셀 아이콘으로 위장한 실행파일 담겨

저작권 침해 경고, 이력서로 위장한 악성코드 유포 지속...의심스러운 파일 실행 말아야

[보안뉴스 박은주 기자] 저작권 침해 관련 내용으로 위장한 악성코드 유포가 꾸준히 이어지고 있다. 악성코드를 변경하거나 유포 방식을 교묘하게 바꿔 공격을 지속하는 만큼 각별한 주의가 필요하다. 최근 활발히 유포되는 악성코드는 ‘비스트(Bease) 랜섬웨어’와 ‘비다르(Vidar) 인포스틸러’이다.

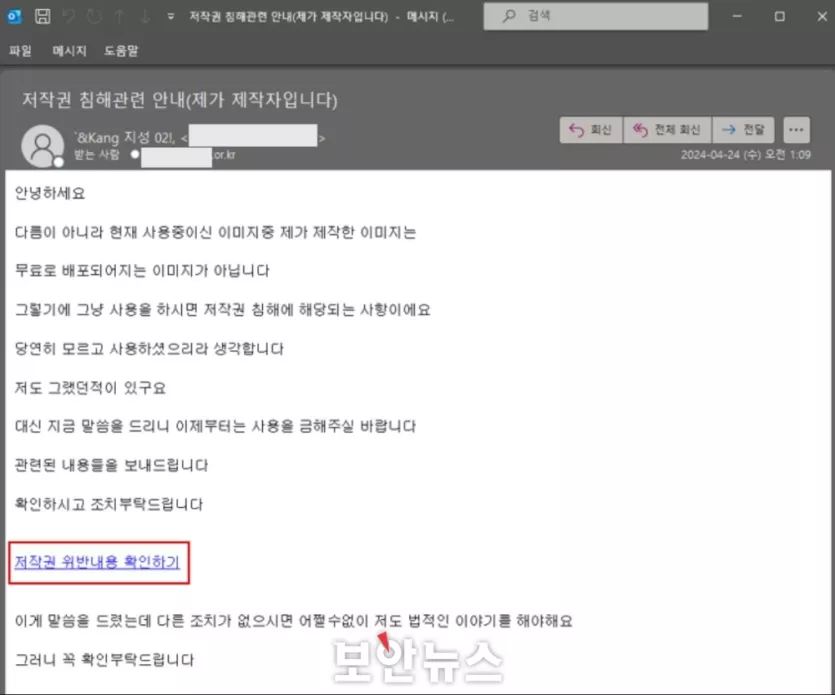

▲저작권 침해 경고 내용을 담은 이메일[자료=ASEC]

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 이메일 본문 내용은 기존 악성코드 유포 방식과 비슷했다. 다만 이메일에 압축파일을 첨부한 방식이 아니라 본문 내에 외부 링크를 삽입해 파일 다운로드를 유도했다. 본문 하이퍼링크를 클릭하면 압축파일을 내려받게 되는데, 파일은 총 2번 압축돼 있었다. 최초로 다운로드 되는 압축파일(Lee eu***_240423.zip) 내부에 ‘저작권관련 내용정리.alz’ 알집 압축파일이 담겨있는 형태다. ASEC는 압축 옵션 설정에 따른 안티바이러스 제품의 탐지를 우회하려는 시도로 보인다고 설명했다.

▲최종 압축 해제 시 확인되는 두 개의 실행파일[자료=ASEC]

두 번째 압축파일을 해체하면, 한글과 엑셀 아이콘 모양의 실행 파일을 확인할 수 있다. 파일이름 또한 저작권 침해 관련 내용으로 ‘저작권 침해 관련 내용정리_240423 꼭 확인하시고 조치부탁드립니다1.exe’라고 저장돼 있었다. ASEC에 따르면 엑셀 아이콘 실행 파일은 비다르 인포스틸러, 한글 아이콘 실행 파일은 비스트 랜섬웨어로 확인됐다.

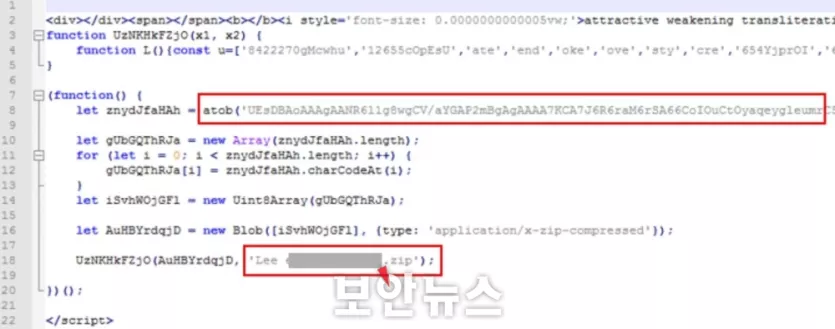

▲압축파일이 다운로드 되는 사이트의 웹소스[자료=ASEC]

한편, 압축파일을 내려받는 사이트 웹 소스를 살펴보면 Base64 인코딩된 문자열 데이터를 디코딩할 때 ‘atob 함수’를 이용했고, 해당 데이터를 압축파일 형태로 사용자 PC에 저장했다. 분석 과정에서 같은 압축파일이 다운로드 되는 웹페이지를 추가로 확보했으며, 해당 페이지 웹소스 형태는 모두 같았다. 같은 형태의 피싱 메일을 통해 악성코드가 유포되는 정황이 드러난 것이다. 이 밖에도 동일한 해시를 가진 파일 이름을 다르게 제작해 첨부한 경우도 발견됐다. 이처럼 비슷한 방식으로 악성코드를 유포하고 있다는 걸 확인할 수 있다.

비스트 랜섬웨어는 몬스타 랜섬웨어의 진화 버전으로 알려져 있다. ASEC 분석에 따르면 비스트 랜섬웨어는 2가지 종류로 구분된다. 하나는 원본파일을 암호화해 랜섬노트와 함께 압축하고 파일 확장자 뒤에 ‘[피해 시스템 ID].BEAST.zip’을 추가하는 것이다. 다른 하나는 ‘[피해 시스템 ID].BEAST’를 추가한다. 또한 해당 랜섬웨어는 활성화된 SMB 포트를 스캔해서 감염 시스템에서 연결 가능한 공유 폴더를 검색하는데, 이는 연쇄적인 네트워크 확산 감염을 의도한 것으로 보인다.

비다르 인포스틸러는 일반적인 인포스틸러와 달리 정보 유출 대상을 사용자 계정 정보만으로 한정하지는 않는다. 웹 브라우저에서는 쿠키, AutoFill, 신용카드 번호와 같은 다양한 정보와 사용자 PC에 존재하는 파일까지 탈취 대상이 될 수 있다.

또한, 정보를 탈취하기 전에 명령제어(C&C) 서버에 접속해 명령받고 여러 DLL파일을 내려받아 사용자 정보를 수집한다. 이때 공개 통신 플랫폼인 텔레그램과 스팀 커뮤니티를 사용하는데, 해당 페이지에서 식별 문자열을 검색해 C&C 주소를 찾아 통신하는 방식이다. 이를 참고해 실제 C&C 서버에 접속해서 수집한 정보를 탈취한다. 만약 보안 솔루션에 의해 기존 C&C 서버가 차단되더라도 새로운 C&C 서버를 개설해 내용만 수정하면 되기 때문에, 네트워크 탐지를 우회할 수 있다.

이렇듯 저작권 침해 경고 및 이력서로 위장한 악성코드 감염은 꾸준히 이어지고 있다. 내부 악성코드나 유포 방식을 바꿔가며 지속적으로 유포되고 있기에 각별한 주의가 필요하다. 이를 예방하기 위해서는 의심스러운 파일은 아예 실행하지 않는 것이 중요하다.

출처 및 원문: https://www.boannews.com/media/view.asp?idx=129713&kind=&sub_kind=

타로님의 댓글

내용에 비해서 문체가 너무 가볍고,

위반했다고 하는 내용에 대해서는 아무런 언급없이 첨부파일로 확인 하라고만 되어 있어서 무시하긴 했는데

확실히 메일만 봤을때는 신경쓰이고 당할 가능성이 높습니다.

달짝지근님의 댓글